タスク管理ツール「Trello」の利用ユーザーが、使用するボードに対して、適切でない公開範囲設定をしていたことで、個人を特定できるさまざまな情報が、各種検索エンジンから検索可能となっていました。

この件は、4月5日夜から騒がれ始め、4月6日には広く拡散、同日午後には内閣サイバーセキュリティセンターが、注意喚起を Twitter で投稿するに至りました。

この件を通じて考えたいのは、タイトルにあります「適切でない公開範囲設定の恐ろしさ」と、「OSINT(オシント)につながる恐ろしさ」です。

まずは、Google などの検索エンジンを使用して、今回の件に関わって、ご自身に関わる情報が閲覧できる状態になっていないか確認をした上で、以下の記事をお読みください。

コンテンツ

「適切でない公開範囲設定」の恐ろしさ

Trello そのものは有益なツール

Trello は、個人または複数メンバーでプロジェクトを進めていく際に使われるツールです。

Trello広い「ボード」に、「やるべきこと」「仕掛中」「割り当て済み」などと枠を作り、そこにカードを貼りつけていきます。誰が何をやったのかカードに書き込んだり、カードを移動させることで状況を確認できたりします。操作した履歴は全て残るので、振り返りもできます。

私は、Hardening H3DX 参加時に Trello をチーム全員で利用していましたから、その有益性を後から体感しています(後からと書いたのは、競技会中は切羽詰まっていたからです…)。

公開範囲設定が「公開」になっていたのが原因では

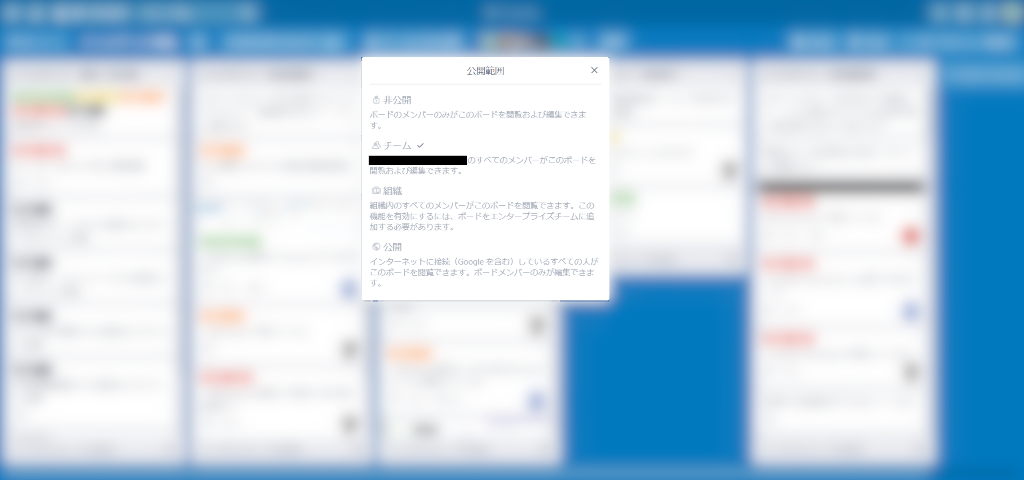

ボードを複数名で使用する際には、そのメンバーとの共有設定が必要です。ボードの公開範囲設定は、「非公開」「チーム」「組織」「公開」の 4つです。このうち、「公開」には、その注意書きとして「インターネットに接続(Google を含む)しているすべての人がこのボードを閲覧できます。ボードメンバーのみが編集できます。」と書かれています。

この言葉が示しているものは、Trello のアカウント( Atlassian アカウント)を持っていなくても、Google 検索によって、ボードにたどり着き、それを閲覧できるということでした。Trello ブログ の「プライバシー設定」に関する記述の末尾に、「ただ、作業に入る前は、非公開な個人情報を保護することを忘れないでくださいね」と、書かれていました。

プライバシー設定を使って Trello ワークフローを安全に保護記事を書き始めた時点で、Trello のボードを非公開に切り替えたものは多くありました。ただ、Google 検索結果の概要に、個人に関わる情報の一部が掲載されている状態が、続いていました。

こういう状況下で RPA の技術が悪用されてしまうと、いとも簡単に情報が収集されてしまう可能性があります。

※私が Power Automate Desktop for Windows 10 に興味を持っているのは、自動化技術による効率化という側面のほかに、「自動化技術を セキュリティ上の脅威に使われてしまう可能性はないか・より安全な RPA の使い方は何か」と考えているためです。

この出来事は「誰でも起こし得る」こと

今回起きた「適切でない公開範囲設定」での出来事について、後出しで偉そうに「ここにこう書いてあるよ、だから読めば分かるよ」と言いたいのではありません。本当に恐ろしいのは、「ふとした不注意で機密情報が外から見えてしまう状態になり、それが気が付くまでずっとそのままになってしまうようなことは、誰でも起こし得る」ということです。

長い間「URLを知っている人だけが閲覧できる」設定にしたクラウド上のドキュメントを、そのままにしていませんか。随分前にやり取りした、クラウド上の共有フォルダのアクセス権限を、そのままにしていませんか。

誰でも起こし得ることだという認識で、ご自身への注意喚起にしていただきたいと思います。

OSINT(オシント)につながる恐ろしさ

「検索で出てくる情報は、個人を特定するまでもない情報だし、まあ大丈夫かな」とお思いのかたもいらっしゃると思います。今回の出来事を機に、OSINT(オシント)という諜報活動について、知っていただければと思います。

OSINT とは

OSINT(オシント)とは、一般に広く公開されている情報を収集して、機密情報を収集する諜報活動のことで、open source intelligence の略称です。

サイバー攻撃に使われる「OSINT」とは国家安全保障の観点では、対象国の人事異動情報・新聞・報道発表などを細かく調査して情報収集をする目的で使われます。また、ビジネスの分野では、IR情報や新製品情報・企業トップのインタビューで使われる言葉などから、対象企業のビジネスの方向性などを探ることに使われます。

公開情報が攻撃の足掛かりになってしまう

情報技術の世界でいうと、公開情報となっている文書や人名から類推し、そこから得た情報をもとに攻撃をします。

例えば、公開されているPDFファイルのプロパティ(文書情報)の「作成者」が漢字フルネームで書かれていたり、Google ドキュメントで一般公開扱いになっているものを開くと、作成者名が書かれていたりするのを発見するのは、OSINT の一種と言えます。そこから、そういった名前のユーザーが存在すると類推し、サーバーへのアクセスを試みます。

会社でブログ更新をしていれば、その更新担当者の名前と同一または類似のユーザーアカウントが存在すると考え、それらを使って攻撃してくることは、よくあります。

個人の特定につなげられてしまう、断片的な情報

より身近な例で申し上げれば、SNS投稿やネット公開情報などの断片的な情報を組み合わせた、個人の特定です(これを OSINT と呼ぶのに少し違和感はありますが、言わんとしているニュアンスは一緒です)。

SNS の写真に写り込んだ建物・地面のひび割れ・側溝やグレーチングの状態から、位置情報が無くても場所を特定したり、写っている人物の身につけているものから所属を類推したりするのは、これまでも起こっていた例です。

その他にも、「各種 SNS で、同一のサムネイル画像を使っている」「似たような言い回しや表現を投稿で使っているので、同じフレーズで検索すると異なる SNS を使用している同一人物に突き当たる」「投稿年月日と投稿内容から、現在の学年や年齢が類推できる状態になっている」「同一または類似の ID やアカウント名称を、複数のWebサービスで使用している」「知り合いや友達としてつながっているアカウントにも、同様の傾向が見られる」「同じ学校・部活・会社に所属する、他人のアカウントから発信されている情報から参照する」などの方法を用いる例が考えられます。

何気ない投稿も組み合わせると……!? SNS を使った特定の手口「メッセージ編」 – 午前7時のしなもんぶろぐこの3月~4月に多かった「#春から■■大学」は、そうした断片的な情報の一つに相当します。

いずれも想像するとぞっとする話です。そのままズバリ書かれた個人情報でなくても、公開されている断片的な情報を集めて、それらをあれこれと重ね合わせてしまうことで、結果的に特定の個人を鮮明に映しだしてしまう可能性があるのです。

一つめの Trello の話に戻ると、公開情報を収集されてしまうことで、それらを組み合わせた個人の特定は、この先も出来てしまう可能性があります。そうすると、いずれ Google の検索結果からは消えるかもしれませんが、気持ちの休まらない日々が続いてしまう可能性があり、これは深刻な問題につながりかねません。

#サイバーセキュリティは全員参加

3月18日に、サイバーセキュリティ月間は終了しました。しかし、ここで改めて、今回のサイバーセキュリティ月間のキャッチフレーズ「#サイバーセキュリティは全員参加」を確認しましょう。

みんなでしっかりサイバーセキュリティ